Substitution Ciphers

المؤلف:

W.D. Wallis

المؤلف:

W.D. Wallis

المصدر:

Mathematics in the Real World

المصدر:

Mathematics in the Real World

الجزء والصفحة:

161-162

الجزء والصفحة:

161-162

5-2-2016

5-2-2016

1127

1127

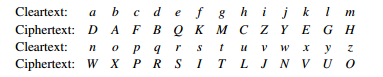

In an additive cipher, each letter is changed into another fixed letter. For example, in the Caesar cipher, every A becomes a D, every B becomes an E, and so on. To generalize this, we could make a fixed substitution for each letter, but use a more complicated rule than simple addition. You could write out the complete alphabet, and the list of substitutions, like

In this code the message “an elephant” becomes DWQGQPCDWT. (It is usual to omit spaces between words.) There are arithmetical ways to break codes such as this, based on the frequency of letters. For example, E is the most common letter in English, so if you think your message is written in English, try putting E for the most commonly occurring letter. This method only works for reasonably long messages; for short ones, you need the key (the whole substitution table).

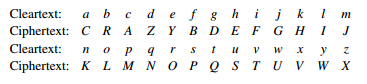

One simplification of this method involves the use of a keyword. The second row of the table is constructed by writing first the keyword and then the rest of the alphabet in order. The keyword should not be too short; it should contain no repeated letters, and preferably one of the letters should be rather late in the alphabet. For example, keyword CRAZY produces the table

Sample Problem 1.1 Use the keyword CRAZY to encrypt the message “send troops tomorrow.”

Solution. Using the table, s becomes P, e becomes Y, and so on. The ciphertext is PYKZQOLLMPQLJLOOLU.

الاكثر قراءة في الشفرات

الاكثر قراءة في الشفرات

اخر الاخبار

اخر الاخبار

اخبار العتبة العباسية المقدسة